Alle Energieversorger bzw. Dienstleister, die den Betrieb eines Smart-Meter-Gateway Admin’s planen, müssen sich nach der BSI TR-03109-6 zertifizieren lassen. Das entsprechende Audit ist durch einen vom BSI zugelassenen Auditor durchzuführen.

Author: Karl-Josef Schiffhauer

Anforderungen an ISO 27001 Auditoren im Bereich Energieversorgung

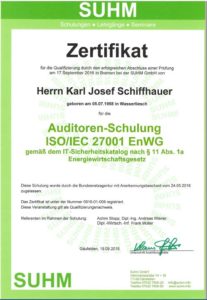

ISO 27001 Audit’s nach dem IT-Sicherheitskatalog der Bundesnetzagentur gemäß § 11 Abs. 1a Energiewirtschaftsgesetz (EnWG) dürfen nur von Auditoren durchgeführt werden, die an einer von der Bundesnetzagentur anerkannten Schulung erfolgreich teilgenommen haben.

Anforderung an Auditoren gemäß IT-Sicherheitskatalog nach § 11 Abs. 1a EnWG

Die grundlegenden Anforderungen an ISO 27001 Auditoren von Zertifizierungsstellen sind im Abschnitt 7.1 der ISO/IEC 27006:2015 geregelt. Zusätzlich zu diesen Anforderungen müssen die Auditoren im Bereich Energieversorgung bzw. Netzbetreiber eine von der Bundesnetzagentur anerkannte Schulung zu den Grundlagen der leitungsgebundenen Energieversorgung mit Strom und Gas erfolgreich absolvieren. Die erfolgreiche Teilnahme an der Schulung ist am Schulungsende im Rahmen einer Prüfung nachzuweisen.

Die grundlegenden Anforderungen an ISO 27001 Auditoren von Zertifizierungsstellen sind im Abschnitt 7.1 der ISO/IEC 27006:2015 geregelt. Zusätzlich zu diesen Anforderungen müssen die Auditoren im Bereich Energieversorgung bzw. Netzbetreiber eine von der Bundesnetzagentur anerkannte Schulung zu den Grundlagen der leitungsgebundenen Energieversorgung mit Strom und Gas erfolgreich absolvieren. Die erfolgreiche Teilnahme an der Schulung ist am Schulungsende im Rahmen einer Prüfung nachzuweisen.

Die Schulung muss einschließlich der Prüfung mindestens 6 Tage umfassen und die folgenden Themengebiete abdecken:

- Rechtliche Rahmenbedingungen und Anforderungen in der Energiewirtschaft, insbesondere Unbundling

- Technische Grundlagen der Strom- und Gasversorgung

- Grundlagen für den Netzbetrieb

- Netzsteuerung, Dispatching sowie

- IT-Kritische Infrastrukturen für den Netzbetrieb und den Scope des ISMS nach dem IT-Sicherheitkatalog

Weitere Details können dem Konformitätsbewertungsprogramm zur Akkreditierung von Zertifizierungsstellen für den IT-Sicherheitskatalog gemäß § 11 Absatz 1a Energiewirtschaftsgesetz auf der Grundlage der ISO/IEC 27006, Stand: 13. April 2016, entnommen werden.

Unterstützung bei ISO 27001 Audit’s im Bereich Energieversorgung

SITACS verfügt über anerkannte ISO 27001 Auditoren mit der von der Bundesnetzagentur geforderten Qualifikation und arbeitet mit entsprechenden Zertifizierungsstellen zusammen. Gerne unterstützen wir Energieversorger bzw. Netzbetreiber bei der Zertifizierung nach ISO 27001 gemäß IT-Sicherheitskatalog nach Energiewirtschaftsgesetz und unterbreiten Ihnen gerne ein entsprechendes Angebot. Sprechen Sie uns an.

Datenanalyse-Software ACL Version 12 erschienen

ACL hat die neue Datenanalyse-Software ACL Version 12 kürzlich herausgebracht. Bei ACL handelt es sich um den weltweiten Marktführer im Bereich der sog. Global Risk und Compliance Software, kurz GRC Software, genannt. ACL wird zur Datenanalyse von großen Datenbeständen eingesetzt und kann sehr effizient dazu beitragen, Schwachstellen im internen Kontrollsystem (IKS) aufzudecken bzw. die Qualität von Datenbeständen zu verbessern.

ACL hat die neue Datenanalyse-Software ACL Version 12 kürzlich herausgebracht. Bei ACL handelt es sich um den weltweiten Marktführer im Bereich der sog. Global Risk und Compliance Software, kurz GRC Software, genannt. ACL wird zur Datenanalyse von großen Datenbeständen eingesetzt und kann sehr effizient dazu beitragen, Schwachstellen im internen Kontrollsystem (IKS) aufzudecken bzw. die Qualität von Datenbeständen zu verbessern.

Die neue ACL Version 12 liefert u.a. Verbesserungen in den folgenden Bereichen:

- insgesamt 15 neue ACL Data Connectoren ermöglichen einen direkten Zugriff auf die verschiedensten Datenquellen, wie z.B.

- Zugriff auf Big Data Stores

- Anbindung an Cloud Anwendungen, wie z.B. Salesforce, Google BigQuery

- neue Schnittstellen zu verschiedenen Datenbanken, u.a. Microsoft SQL Server, Oracle, MongoDB

- erweiterte graphische Darstellungen durch die Einbindung von Crystal Reports, Qlik, MicroStrategy, Excel und Tableau

- direkte Integration der Programmiersprachen R und Python für erweiterte statistische Analysen sowie Unterstützung von native SQL

Die konkreten Details können der Release-Note der neuen ACL Version 12 entnommen werden. Alternativ liefert die ACL Präsentation einen Überblick über die neuen Funktionen. Eine Zusammenfassung der neuen ACL Funktionen ist ebenfalls verfügbar.

ACL bietet eine vielfältige Unterstützung für die nachfolgenden Unternehmensbereiche:

- interne Revision

- Compliance- und Rechtsabteilung

- Buchhaltung und Finanzwesen

- IT

SITACS unterstützt Unternehmen und Behörden bei der Einführung eines Audit-, Compliance- und Risiko-Managements und setzt ACL bei entsprechenden Projekten kostenlos ein. Sprechen Sie uns an.

Datenanalyse-Tools und Einsatzszenarien

Aufgrund des stetig steigenden digitalen Datenvolumens in Unternehmen und Behörden sind die Einsatzszenarien bzw. -möglichkeiten für Datenanalyse-Tools, wie z.B. ACL oder IDEA, sehr vielfältig geworden.

Weiterlesen …IT-Compliance – Beitrag zu Transparenz und Qualität

Unter der IT-Compliance versteht man die Einhaltung und Umsetzung von Gesetzen und Richtlinien innerhalb eines Unternehmens. Hierfür ist eine enge Zusammenarbeit der Führungsebene im IT-Bereich mit der Geschäftsführung bzw dem Vorstand notwendig. Mit Hilfe der IT-Compliance kann sowohl die Transparenz und die Qualität der IT-Prozesse eines Unternehmens verbessert und die Kosten reduziert werden.

Unter der IT-Compliance versteht man die Einhaltung und Umsetzung von Gesetzen und Richtlinien innerhalb eines Unternehmens. Hierfür ist eine enge Zusammenarbeit der Führungsebene im IT-Bereich mit der Geschäftsführung bzw dem Vorstand notwendig. Mit Hilfe der IT-Compliance kann sowohl die Transparenz und die Qualität der IT-Prozesse eines Unternehmens verbessert und die Kosten reduziert werden.

Beispielsweise konnten bei Hewlett-Packard in Österreich durch eine konsequente Berücksichtigung der IT-Compliance insgesamt 50 Prozent der Kosten für Beratung, Arbeitsaufwand und Technologie reduziert werden.

Vorteile von Datenanalysen mit ACL oder IDEA

Die Vorteile von Datenanalysen, beispielsweise mit Hilfe von ACL oder IDEA, werden erst dann ersichtlich, wenn die ersten Ergebnisse der Datenanalysen vorliegen. Oft zeigt sich, dass der analysierte Datenbestand gar nicht so integer ist, wie ursprünglich angenommen.

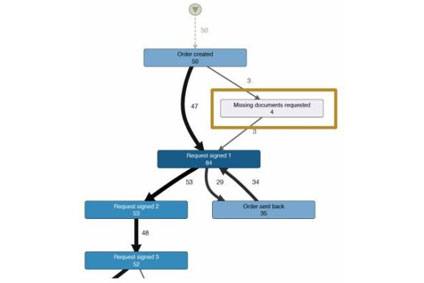

Weiterlesen …Beispiele der Prozessoptimierung mit Process Mining

Nachfolgend werden einige branchenunabhängige Beispiele der Prozessoptimierung mit Hilfe von Process Mining Tools aufgezählt. In den nachfolgenden Bereichen und Branchen kann die Prozessoptimierung mit einem Process Mining Tool wertvolle Unterstützung liefern und beispielsweise zu schlankeren und effektiveren Prozessen, geringeren Kosten, Wettbewerbsvorteilen und einem verbesserten internen Kontrollsystem, führen:

Weiterlesen …Excel Passwort Generator für komplexe Kennwörter

Jeder kennt das Problem, dass komplexe Passwörter schwer zu merken sind und daher so mancher Passwort Generator diesbezüglich keine Unterstützung ist. Hilfestellungen hierbei bieten häufig die Anfangsbuchstaben der Wörter in einzelnen Sätzen, beispielsweise aus dem Satz: „Heute ist ein sehr schöner Tag in Frankfurt am Main.“. Das sich daraus ergebende Passwort würde lauten: „HiessTiFaM.“

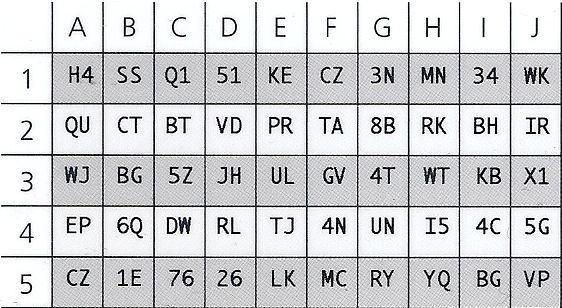

Passworttabelle im Scheckkartenformat

Häufig werden aber noch komplexere Kennwörter, u.a. mit Sonderzeichen, benötigt. Da diese in einem normalen Satz selten vorkommen, bieten sich sogenannte Passwortgeneratoren an. Dafür muss nicht gleich eine Software teuer eingekauft werden. In vielen Fällen reicht die vorhandene Tabellenkalkulation, wie beispielsweise Excel, aus.

Wer schon einmal eine Schufa Auskunft beantragt hat, der kennt vielleicht die von der Schufa mitgelieferten scheckkartengroßen Kärtchen mit Zahlen, Ziffern und Sonderzeichen, aus denen sich leicht ein komplexes Passwort erstellen läßt. Bei diesen Karten reicht es aus, dass man sich nur die Koordinaten und die Richtung des Beginns seines individuellen Kennwortes merkt, z.B. C2 rechts. In diesem Fall würde ein 8-stelliges Passwort lauten: BTVDPRTA.

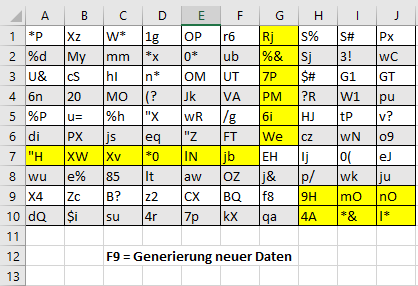

Passwort Generator mit Hilfe von Excel

Liste mit komplexen Passwörtern zum Ausdrucken mit Excel.

Da nicht jeder zu Hause oder im Büro über ein solches Kärtchen verfügt bietet sich eine eigene Lösung mit Hilfe von Excel an. In der nachfolgenden Excel-Tabelle werden nach jedem neuen Laden automatisch neue Zeichen generiert, so dass gewährleistet ist, dass die abgebildeten Zeichen in dieser Kombination nur einmal vorkommen. Es reicht im Grunde aus, sich die Position des Beginns der Passwortes und die Richtung sowie die Länge zu merken, also beispielsweise G1, 6 x nach unten, so dass das Passwort „Rj%&7PPM6iWe“ lautet.

Man sollte natürlich nicht den Fehler begehen, so wie in diesem Beispiel dargestellt, seine Passwörter in der Tabelle zu markieren. Auf jeden Fall sollte die Tabelle ausgedruckt und sicher aufbewahrt oder permanent mitgeführt werden, z.B. in der Brieftasche oder in der Geldbörse.

Mit der Funktionstaste F9 können jederzeit neue Zeichen in der Tabelle generiert werden. Erzeugt werden die sich in den einzelnen Zellen befindlichen Zeichen mit Hilfe der einfachen Excel-Funktion

=VERKETTEN(INDEX($Z:$Z;AUFRUNDEN(ZUFALLSZAHL()*ANZAHL2($Z:$Z);0));INDEX($Z:$Z;AUFRUNDEN(ZUFALLSZAHL()*ANZAHL2($Z:$Z);0)))

Der in dieser Excel-Tabelle aufgeführte INDEX verweist auf die Spalte Z, in der sich sämtliche Groß- und Kleinbuchstaben, alle Ziffern sowie viele Sonderzeichen befinden.Mit Hilfe der Funktion ZUFALLSZAHL werden aus diesem Bereich zufällig einzelne Zeichen ausgewählt. Dies erfolgt insgesamt zweimal, so dass in jeder Zelle zwei Zeichen dargestellt werden. Dies wird mit Hilfe der Funktion VERKETTEN erreicht.

Wer möchte, kann die Inhalte der Spalte Z so anpassen, dass nur bestimmte Kombinationen von Zeichen möglich sind oder die Spalte um weitere Sonderzeichen ergänzen. Ferner ließen sich in der Tabelle auch drei oder mehr Zeichen nebeneinander darstellen. Dies würde jedoch die Anzahl der möglicher Passwortkombinationen in der Tabelle verringern.

Für diejenigen, die diesen Passwort Generator mit Excel sofort einsetzen möchten, können die Excel-Datei von unserer Webseite gerne downloaden.

Darüber möchten wir Ihnen die Hinweise des BSI zum Umgang mit Passwörtern nahe legen.

Datenanalyse von Massendaten mit Data Mining

Unsere wesentlichen Dienstleistungen im Bereich der Datenanalyse mit Hilfe von Data Mining Tools sind:

Unsere wesentlichen Dienstleistungen im Bereich der Datenanalyse mit Hilfe von Data Mining Tools sind:

- Datenanalyse von Massendaten mit Hilfe von Data Mining Tools (ACL, IDEA, etc.)

- Plausibilisierung von Massendaten

- Erkennung von Standardabweichungen

- Überprüfung von mathematischen Berechnungen

- Identifizierung von Prozessabweichungen

- Erkennung von dolosen Handlungen (Fraud, Unterschlagungen)

- Erkennung von Optimierungsbedarf

Weiterführende Informationen über unsere diesbezüglichen Dienstleistungsangebote erteilen wir Ihnen gerne in einem persönlichen Gespräch. Auf unserer Kontaktseite finden Sie alle Möglichkeiten, mit uns in Kontakt zu treten.

Interne Revision und IT-Compliance

Unsere wesentlichen Dienstleistungen im Bereich der Revision und Compliance sind:

Unsere wesentlichen Dienstleistungen im Bereich der Revision und Compliance sind:

- Unterstützung der internen Revision bei IT-Compliance-Themen

- Unterstützung der IT-Revision, wie beispielsweise durch

- Prüfung von SAP

- Prüfung von ERP-Systemen, wie z.B. Microsoft Navision, kVASy, Schleupen, usw.

- Prüfung von Rechenzentren

- Prüfung von z/OS-Betriebssystemen

- Prüfung von RACF

- Prüfung von Windows Server Systemen und Linux-Derivaten

- Prüfung von Datenbanken, beispielsweise Oracle, DB2

- Prüfung des Changemanagements

- Prüfung von Notfallkonzepten

- Durchführung von Prozessaudits mit Hilfe von Process Mining Tools

- Durchführung von Datenanalysen mit Hilfe von Data Mining Tools

Weiterführende Informationen über unsere Dienstleistungsangebote erteilen wir Ihnen gerne in einem persönlichen Gespräch. Für eine erste Kontaktaufnahme finden Sie alle Informationen auf unserer Kontaktseite.

Informationssicherheit nach ISO 27001

Unsere wesentlichen Dienstleistungen im Bereich der Informationssicherheit nach ISO/IEC 27001 finden Sie hier aufgelistet.

Solutions

Unsere Mitarbeiter aus dem Bereich Solutions kennen aufgrund ihrer langjährigen Erfahrung im Bereich der Wirtschaftsprüfung, als IT-Revisor oder als IT-Security-Berater, die Probleme in Unternehmen und Behörden, die im Rahmen von internen und externen Prüfungen stets zu Beanstandungen oder Feststellungen führen.

Unsere Mitarbeiter aus dem Bereich Solutions kennen aufgrund ihrer langjährigen Erfahrung im Bereich der Wirtschaftsprüfung, als IT-Revisor oder als IT-Security-Berater, die Probleme in Unternehmen und Behörden, die im Rahmen von internen und externen Prüfungen stets zu Beanstandungen oder Feststellungen führen.

Wir unterstützen Unternehmen oder Behörde dabei, mögliche Schwachstellen rechtzeitig zu erkennen und helfen dabei, mögliche Risiken durch Best-Practice-Lösungen effektiv und dauerhaft zu beseitigen und den Compliance-Anforderungen im Berech der Informationstechnologie zu genügen.

Wir helfen Ihnen beispielsweise dabei, die Integrität der geschäftlichen Daten festzustellen und die Fehler in den Geschäftsprozessen zu erkennen. Im Rahmen von Geschäftsprozessanalysen mit Hilfe modernster Process-Mining Tools können wir die Abläufe von Geschäftsprozessen graphisch visualisieren und die konkreten Geschäftsprozesse zu 100 Prozent analysieren.

Darüber hinaus unterstützen wir Sie bei der Erstellung einer angemessenen Verfahrensdokumentation sowie Prozessdokumentation in allen Bereichen der geschäftlichen Abläufe. In diesem Zusammenhang verwenden wir das leistungsfähige Tool ViFlow, mit dessen Hilfe eine effiziente Geschäftsprozessdokumentation erstellt werden kann.

Weitere Details über unsere Dienstleistungen im Bereich Solutions können Sie den folgenden Abschnitten entnehmen.

Auf unserer Kontaktseite finden Sie alle Möglichkeiten, mit uns in Kontakt zu treten.

IT-Sicherheitskatalog der BNetzA wird Pflicht für Netzbetreiber

Aufgrund von Änderungen im EnWG in Verbindung mit dem IT-Sicherheitskatalog der BNetzA (Bundesnetzagentur) wird die Informationssicherheit zur Pflicht für alle Gas- und Stromnetzbetreiber. Diese Netzbetreiber müssen sich bis zum 31. Januar 2018 nach der internationalen Norm ISO 27001 zertifizieren lassen. Grundlage hierfür ist der § 11 Abs. 1a des Energiewirtschaftsgesetztes (EnWG). Dieser Paragraph schreibt vor, dass die Energieversorger für einen angemessenen Schutz gegen Bedrohungen bei den von ihnen eingesetzten Telekommunikations- und elektronischen Datenverarbeitungssysteme zu sorgen haben.

Aufgrund von Änderungen im EnWG in Verbindung mit dem IT-Sicherheitskatalog der BNetzA (Bundesnetzagentur) wird die Informationssicherheit zur Pflicht für alle Gas- und Stromnetzbetreiber. Diese Netzbetreiber müssen sich bis zum 31. Januar 2018 nach der internationalen Norm ISO 27001 zertifizieren lassen. Grundlage hierfür ist der § 11 Abs. 1a des Energiewirtschaftsgesetztes (EnWG). Dieser Paragraph schreibt vor, dass die Energieversorger für einen angemessenen Schutz gegen Bedrohungen bei den von ihnen eingesetzten Telekommunikations- und elektronischen Datenverarbeitungssysteme zu sorgen haben.

Hierzu wurde der IT-Sicherheitskatalog der BNetzA, der gemeinsam mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) erstellt wurde, mit konkreten Hinweisen zu Sicherheitsanforderungen veröffentlicht. Gemäß diesem IT-Sicherheitskatalog der BNetzA muss zukünftig die Erfüllung der Sicherheitsanforderungen regelmäßig überprüft werden. Der Schutz des Betriebs eines Energieversorgungsnetzes gilt nur dann als erfüllt, wenn der Katalog der IT-Sicherheitsanforderungen der BNetzA eingehalten und darüber hinaus vom Netzbetreiber in Form einer ISO 27001 Zertifizierung nachgewiesen worden ist. Durch die ISO 27001 Zertifizierung wird die angemessene und sachgerechte Einführung eines Managementsystems für Informationssysteme bzw. eines Informations-Sicherheits-Management-Systems – kurz ISMS – nachgewiesen. Zusammen mit dem branchenspezifischen Leitfaden ISO/IEC TR 27019 für das Informationssicherheitsmanagement von Steuerungssystemen der Energieversorgung soll die Informationssicherheit der Netzbetreiber verbessert werden.

Die Einhaltung der Bestimmungen des IT-Sicherheitskatalogs kann von der Bundesnetzagentur in regelmäßigen Abständen überprüft werden.

Alle Netzbetreiber sind von dem IT-Sicherheitskatalog der BNetzA betroffen

Von diesen Regelungen sind grundsätzlich alle Netzbetreiber, unabhängig von der Größe oder der Anzahl der angeschlossenen Kunden betroffen, soweit diese über Systeme verfügen, die in den Anwendungsbereich des Sicherheitskataloges fallen. Grundsätzlich gilt, dass die eingesetzten Systeme dem aktuellen Stand der Technik genügen und die getroffenen Maßnahmen sowohl die Sicherheit der Anlagen, als auch die Sicherheit der Versorgung, gewährleisten müssen.

Aufgrund des kürzlich veröffentlichten Entwurfs der „Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz“ wurde die Pflicht zur Meldung von Sicherheitsvorfällen auf ein hohes Maß angehoben, so dass von dieser Meldepflicht kleine bis mittlere Netzbetreiber, unabhängig von ihrer Verpflichtung zur Einführung eines ISMS gemäß ISO 27001, verschont bleiben.

ISMS Einführung verursacht hohen personellen Aufwand

Gerade den kleinen und mittleren Energieversorgern fällt es schwer, die mit dem IT-Sicherheitskatalog der Bundesnetzagentur verbundenen Anforderungen an die Informationssicherheit zu erfüllen. Die IT-Systeme der Netzbetreiber waren in der Vergangenheit selten von Änderungen betroffen und wurden häufig von externen Dienstleistern betreut, so dass die Kenntnisse über die inzwischen eingezogenen IP-basierten Netzwerke in den Unternehmen häufig nicht vorhanden sind. Insbesondere aufgrund der Umstellung auf IP-basierte Netzwerke sind die Netzbetreiber, wie inzwischen so viele andere Unternehmen auch, verstärkt Cyber-Angriffen ausgesetzt, so dass es zu Störungen im Betrieb sowie in der Versorgung kommen kann. Beispiele hierfür sind fast täglich in der Presse sowie im Internet zu lesen.

Externe Unterstützung erforderlich

Zur Umsetzung der Anforderungen aus dem Sicherheitskatalog der Bundesnetzagentur unterstützen wir Sie bei dem Aufbau und Einführung eines Informations-Sicherheits-Management-Systems (ISMS). In diesem Zusammenhang nehmen wir gemeinsam mit den Mitarbeitern aus dem Netzbetrieb die bereits vorhandenen Regelungen auf und ergänzen diese bezüglich der ISO 27001 Anforderungen und führen Sie zur Zertifizierung. Insgesamt sollte durch die Einführung eines ISMS die Informationssicherheit in Ihrem Unternehmen kontinuierlich verbessert werden.

Sicherheitskatalog der BNetzA zeitnah umsetzen

Viele kleine und mittelständische Gas- und Netzbetreiber stehen vor dem Problem, den im August 2015 erlassenen Sicherheitskatalog der BNetzA (Bundesnetzagentur) gemäß § 11 Absatz 1a Energiewirtschaftsgesetz angemessen und sachgerecht umzusetzen. Einerseits fehlt bei den entsprechenden Netzbetreibern die Erfahrung im Bereich der IT-Sicherheit im Netzbetrieb, andererseits wird noch auf weitere Informationen bezüglich der detaillierten Zertifizierungsanforderungen gewartet.

Viele kleine und mittelständische Gas- und Netzbetreiber stehen vor dem Problem, den im August 2015 erlassenen Sicherheitskatalog der BNetzA (Bundesnetzagentur) gemäß § 11 Absatz 1a Energiewirtschaftsgesetz angemessen und sachgerecht umzusetzen. Einerseits fehlt bei den entsprechenden Netzbetreibern die Erfahrung im Bereich der IT-Sicherheit im Netzbetrieb, andererseits wird noch auf weitere Informationen bezüglich der detaillierten Zertifizierungsanforderungen gewartet.

Hierzu hat bereits die Bundesnetzagentur in ihrer FAQ mitgeteilt, dass sie gemeinsam mit der Deutschen Akkreditierungsstelle (DAkks) ein eigenes Zertifikat erarbeiten wird, in dem im Wesentlichen auf dem bereits existierenden Zertifikat bzw. Zertifizierungsschema zur ISO 27001 aufgebaut und dieses um zusätzliche Anforderungen aus dem Sicherheitskatalog der BNetzA ergänzen wird. In diesem Zusammenhang soll der Anwendungsbereich (Scope) konkretisiert werden um sicherzustellen, dass die für einen sicheren Netzbetrieb notwendigen Telekommunikations- und elektronischen Datenverarbeitungssysteme von der Zertifizierung erfasst werden. Hierbei wird auch deutlich gemacht, dass bereits bestehende ISO/IEC 27001 Zertifizierungen auf Basis von IT-Grundschutz des BSI für nicht ausreichend erachtet werden, um die Anforderungen aus dem BNetzA Sicherheitskatalog zu erfüllen.

Dies ist verständlich, da neben der ISO/IEC 27001 mit den Anforderungen sowie der ISO/IEC 27002 mit den Maßnahmen auch noch die ISO/IEC 27019 mit den spezifischen Anforderungen an das Informationssicherheitsmanagement von Steuerungssystemen der Energieversorgung berücksichtigt werden müssen.

Auf jeden Fall steht bereits fest, dass auch kleine und mittlere Gas- und Netzbetreiber von der Umsetzung der Anforderungen aus dem BNetzA Sicherheitskatalog nicht befreit werden und somit bis zum 31. Januar 2018 eine ISO/IEC 27001 Zertifizierung erfolgreich abgeschlossen haben müssen.

Entwurf einer Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz

(BSI-Kritisverordnung – BSI-KritisV) vom 13.01.2016 18:45 Uhr

Daran hat auch der kürzlich veröffentlichte Entwurf der Rechtsverordnung des Bundesministeriums des Innern (BMI) keinen Zweifel gelassen. Abwohl in dieser Rechtsverordnung sehr hohe Schwellwerte angegeben wurden, die von kleinen und mittleren Netzbetreibern kaum erreicht bzw. überschritten werden, gilt jedoch nach wie vor der § 11 Abs. 1a EnWG mit dem Verweis auf den IT Sicherheitskatalog der Bundesnetzagentur und somit der Pflicht zur Zertifizierung bis zum 31. Januar 2018.

Vorbereitende Aktivitäten zur Umsetzung des Sicherheitskatalogs der BNetzA

Vor diesem Hintergrund sollten sich alle kleine und mittlere Netzbetreiber bereits heute mit der Thematik befassen und ein entsprechendes Projekt initiieren. Um mögliche zeitliche Engpässe zu vermeiden, sollte zeitnah mit den folgenden Aktivitäten begonnen werden:

- ISO 27001, Anhang A, sichten und eine vorläufige Anwendbarkeitserklärung gemäß Muster erstellen. Hierbei kann insbesondere der Ist-Zustand in einem frühen Stadium erhoben und der Aufwand für die Erstellung fehlender Dokumentationen erkannt werden. Wir rechnen damit, das sich in diesem Bereich ein Bedarf an schriftlichen Regelungen im Umfang von ca. 50 Dokumenten ergibt.

- Spezielle Anforderungen aus der ISO 27019 sollten den bereits vorhandenen Regelungen gegenübergestellt werden um somit den diesbezüglichen Handlungsbedarf erkennen zu können.

- Die ISO 27001 erfordern in den Bereichen A.5 bis A.10 einen erheblichen Regelungsbedarf. Diesbezüglich sollte auch im Vorfeld untersucht werden, welche Regelungen diesbezüglich bereits vorhanden sind bzw. auf denen aufgebaut werden kann. Wir schätzen den Regelungsbedarf in diesem Bereich auf ca. 20 Dokumente.

- Darüber hinaus sollte frühzeitig mit der Erstellung eines Netzstrukturplans begonnen werden und eine sinnvolle Abgrenzung zu den anderen Bereichen getroffen werden.

- Für die betroffenen IT-Systeme und Prozesse des Netzbetreibers ist anschließend eine Risikoklassifizierung und Risikobehandlung unter besonderer Berücksichtigung der Anforderungen an die Vertraulichkeit, die Integrität und die Verfügbarkeit zu erstellen.

Umsetzungsaufwand für den Sicherheitskatalog der BNetzA

Wir schätzen den Aufwand für einen Netzbetreiber mit einer mittleren Größe auf ca. 200 Personentage (PT). Daher sollte die Umsetzung des IT-Sicherheitskatalogs – auch wenn noch nicht alle Fakten bekannt sind – nicht auf die lange Bank geschoben werden. Insbesondere auch deshalb nicht, da im Rahmen einer ISO 27001 Zertifizierung ein bereits gelebtes Informationssicherheitsmanagementsystem nachgewiesen werden muss.

Rechtsverordnung Kritische Infrastrukturen veröffentlicht

Die Rechtsverordnung Kritische Infrastrukturen wurde kürzlich vom Bundesministerium des Innern (BMI) als Entwurf zur Stellungnahme an die Länder und Verbände übermittelt und kann unter dem nachfolgenden Link abgerufen werden:

Von der Rechtsverordnung kritische Infrastrukturen betroffene Branchen

Betroffen von der Rechtsverordnung kritische Infrastrukturen sind die folgenden Branchen bzw. Sektoren:

Betroffen von der Rechtsverordnung kritische Infrastrukturen sind die folgenden Branchen bzw. Sektoren:

- Energie

- Informationstechnik und Telekommunikation

- Ernährung

- Wasser

In dem veröffentlichten Entwurf der Rechtsverordnung Kritische Infrastrukturen des BMI wurden erstmals Schwellwerte für die relevanten Anlagenkategorien der Sektoren (Energie, Informationstechnik und Telekommunikation, Wasser und Ernährung) definiert, nach denen die Betreiber kritischer Infrastrukturen in den genannten Sektoren bestimmt werden können.

Es wird geschätzt, dass insgesamt 2.000 Unternehmen zu den eigentlichen Unternehmen mit kritischer Infrastruktur gehören.

IT-Sicherheitskatalog der BNetzA muss von den Netzbetreibern zusätzlich beachtet werden

Für die Strom- und Gasnetzbetreiber gilt jedoch nach wie vor das Energiewirtschaftsgesetz. Hier wurde im § 11 Abs. 1a festgelegt, dass diese den von der Bundesnetzagentur veröffentlichten IT-Sicherheitskatalog beachten und umsetzen müssen. In dem Entwurf der Rechtsverordnung Kritische Infrastrukturen wird im Wesentlichen nur bestimmt, wer die Meldepflichten gegenüber dem BSI zu beachten hat.

Daher bleibt erst einmal alles beim Alten und die Netzbetreiber müssen den IT-Sicherheitskatalog der Bundesnetzagentur umsetzen und bis zum 31. Januar 2018 in Form einer ISO/IEC 27001 Zertifizierung nachweisen.

Die Einführung eines Information Security Management Systems (ISMS) sollte nicht unterschätzt werden. Neben der Erstellung von umfangreichen Dokumentationsunterlagen ist der Aufwand für die Erstellung des geforderten Netzstrukturplans und dessen Abgrenzung sowie die Risikobehandlung nicht zu unterschätzen und sollte frühestmöglich in Angriff genommen werden.

DSAG Prüfleitfaden SAP ERP 6.0 Version 2.0

Der DSAG Prüfleitfaden zum SAP-System 6.0 wurde überarbeitet und ist in einer neuen Version 2.0 mit Stand vom April 2015 erschienen. Der DSAG Prüfleitfaden SAP ERP 6.0 in der Version 2.0 enthält Best Practice-Empfehlungen des DSAG Arbeitskreises Revision und Risikomanagement. Der Prüfleitfaden soll einen sachverständigen Revisior bei einem SAP Audit unterstützen und beinhaltet die wesentlichen Prüfaspekte der Ordnungsmäßigkeit und Sicherheit eines SAP Systems.

Der DSAG Prüfleitfaden zum SAP-System 6.0 wurde überarbeitet und ist in einer neuen Version 2.0 mit Stand vom April 2015 erschienen. Der DSAG Prüfleitfaden SAP ERP 6.0 in der Version 2.0 enthält Best Practice-Empfehlungen des DSAG Arbeitskreises Revision und Risikomanagement. Der Prüfleitfaden soll einen sachverständigen Revisior bei einem SAP Audit unterstützen und beinhaltet die wesentlichen Prüfaspekte der Ordnungsmäßigkeit und Sicherheit eines SAP Systems.

Der DSAG Prüfleitfaden berücksichtigt im Wesentlichen den SAP Releasestand ERP 6.0, EHP 7. Gegenüber der Version 1 beinhaltet die neue Version 2.0 u.a. Prüfungshinweise zu einem SAP Audit der GRC Suite sowie von SAP HANA. Jedoch behält auch noch die Version 1 bezüglich ihres Teils 2 – Applikationsebene – ihre Gültigkeit.

Mit Hilfe der Best Practice Empfehlungen unterstützt der DSAG Prüfleitfaden einen Auditor bzw. Revisor bei der Prüfung eines SAP ERP-Systems. Hierdurch wird die Prüfung, gerade für weniger erfahrene Prüfer, etwas erleichtert. Trotzdem wird auch bei der Prüfung mit Hilfe des Prüfleitfadens ein umfangreiches Wissen über SAP vorausgesetzt, damit die Fragen aus dem Prüfleitfaden entsprechend beurteilt und mögliche Risiken bei dem Einsatz von SAP für das betroffene Unternehmen adäquat beurteilt werden können. Bei einem SAP Audit sollte darüber hinaus der Revisor mit der Bedinung eines SAP Systems vertraut sein, da in dem DSAG Prüfleitfaden die Bedienung des SAP Systems nicht mehr erklärt wird und komplexe Abfragen in dem SAP System vorgenommen werden müssen.

Der DSAG Prüfleitfaden SAP ERP 6.0, Version 2.0, kann direkt auf der Webseite des DSAG eingesehen bzw. von dort bezogen werden.

Wesentlich effizienter und effektiver ist ein SAP Audit mit Hilfe unserer SAP Prüfsoftware. Diese beantwortet nicht nur die einzelnen Fragestellungen aus dem Prüfleitfaden, sondern geht auch noch darüber hinaus. Bitte sprechen Sie uns an.

Gerne unterbreiten wir Ihnen ein individuelles Angebot für ein SAP Audit auf der Grundlage des SAP Prüfleitfadens der DSAG, Version 2.0.

Sicherheitskatalog der Bundesnetzagentur veröffentlicht

Der Sicherheitskatalog der Bundesnetzagentur (BNetzA) wurde 12. August 2015 auf der Grundlage des § 11 Absatz 1a Energiewirtschaftsgesetz (EnWG) in seiner endgültigen Version veröffentlicht. In diesem IT Sicherheitskatalog hat die Bundesnetzagentur einzelne Sicherheitsanforderungen zum Schutz gegen Bedrohungen für Telekommunikations- und elektronische Datenverarbeitungssysteme, die der Netzsteuerung dienen, veröffentlicht. Ein angemessener Schutz liegt gemäß §11 Abs. 1 EnWG dann vor, wenn der Katalog der Sicherheitsanforderungen vom Betreiber eines Energieversorgungsnetzes umgesetzt wurde. Der IT Sicherheitskatalog definiert Mindestanforderungen und die Netzbetreiber haben insbesondere den allgemein anerkannten Stand der Technik zu beachten.

Der IT Sicherheitskatalog der Bundesnetzagentur verfolgt die folgenden Schutzziele

Ziel des Sicherheitstatalogs der Bundesnetzagentur ist es, einen angemessenen Schutz gegen Bedrohungen für Telekommunikations- und elektronische Datenverarbeitungssysteme, die für den sicheren Netzbetrieb notwendig sind, zu gewährleisten. Durch die Auswahl geeigneter, angemessener und dem allgemein anerkannter Stand der Technik entsprechender Maßnahmen sollen die folgenden Schutzziele erreicht werden:

- die Sicherstellung der Verfügbarkeit der zu schützenden Systeme und Daten,

- die Sicherstellung der Integrität der verarbeiteten Informationen und Systeme,

- die Gewährleistung der Vertraulichkeit der mit den betrachteten Systemen verarbeiteten Informationen.

Aus dem IT Sicherheitskatalog der Bundesnetzagentur geht hervor, dass alle Strom- und Gasnetzbetreiber zur Umsetzung IT-sicherheitstechnischer Mindeststandards verpflichtet werden. Im Kern wird die Etablierung eines Informationssicherheits-Managementsystems, kurz ISMS genannt, gemäß der internationalen Norm ISO/IEC 27001 gefordert und dies mit einer Zertifizierung bis zum 31. Januar 2018 nachzuweisen. Darüber hinaus müssen alle Netzbetreiber bis zum 30. November 2015 einen Ansprechpartner IT-Sicherheit benennen. Dieser soll koordinierende und kommunikative Aufgaben gegenüber der BNetzA und weiterer Interessenten wahrnehmen. Das entsprechende Meldeformular zur Anmeldung eines Ansprechpartners IT-Sicherheit kann von der Webseite der Bundesnetzagentur bezogen werden.

Die SITACS ist seit vielen Jahren als Berater und Auditor bei verschiedenen Energieversorgungsunternehmen aus dem öffentlichen und privaten Bereich tätig. Wir beraten beispielsweise im Bereich der Einführung eines ISMS gemäß ISO 27001 oder führen ISO 27001 Zertifizierungen durch. Darüber hinaus sind wir bei verschiedenen Energieversorgern als IT-Revisor tätig. Bitte sprechen Sie uns an, wenn Sie Unterstützung in den genannten Bereichen benötigen.

Gerne beraten und unterstützen wir Sie bei der Umsetzung der Anforderungen gemäß dem Sicherheitskatalog der BNetzA gem. § 11 Abs. 1 a EnWG.

Prozessanalyse mit Process Mining

Unsere wesentlichen Dienstleistungen im Bereich von Process Mining sind:

Unsere wesentlichen Dienstleistungen im Bereich von Process Mining sind:

- Erhebung von Prozessabläufen

- Analyse von Geschäftsprozessen

- Erkennung von Abweichungen gegenüber den Standardprozessen

- Ermittlung von Ursachen für Störungen und Verzögerungen in den Prozessen

- Erkennung von Schwachstellen im internen Kontrollsystem

- Ermittlung von möglichen Eingriffen für dolose Handlungen, Fraud, Unterschlagungen, etc.

Secure Data Room zum Datenaustausch

SITACS hat einen Secure Data Room zum Austausch von vertraulichen Daten mit seinen Kunden eingerichtet. Der Secure Data Room basiert auf Owncloud und wurde in einigen Bereichen an die eigenen Anforderungen angepasst.

Mit Hilfe eines SSL-Zertifikats von RapidSSL wird gewährleistet, dass die Informationen während der Übertragung stets sicher übermittelt werden. SITACS schützt somit Ihre vertraulichen digitalen Daten und Dokumente bei der Übertragung und ermöglicht die gemeinsame Bearbeitung. Darüber hinaus werden die übertragenen Daten auf dem Server verschlüsselt gespeichert, so dass diese Daten nicht von Dritten eingesehen werden können.

Der Secure Dataroom steht 24 Stunden weltweit zur Verfügung und kann mit jedem Desktop-Client unter Windows, Mac OS X und Linux sowie mittels Apps auf Apple iPhone, iPad, Blackberry oder Android benutzt werden.

BSI Auditor Testat Einstiegsstufe für Sächsische Aufbaubank

SITACS hat ein BSI Auditor Testat der Einstiegsstufe nach ISO 27001 auf der Basis von IT-Grundschutz der Sächsischen Aufbaubank – Förderbank (SAB), Dresden, erteilt.

SITACS hat ein BSI Auditor Testat der Einstiegsstufe nach ISO 27001 auf der Basis von IT-Grundschutz der Sächsischen Aufbaubank – Förderbank (SAB), Dresden, erteilt.

Mit dem BSI Auditor Testat Einstiegsstufe wird durch die SITACS bestätigt, dass die unabdingbaren Standard-Sicherheitsmaßnahmen bei der SAB wirksam umgesetzt wurden.

Wir gratulieren der SAB für die erfolgreiche Umsetzung der A-Maßnahmen der relevanten BSI IT-Grundschutzbausteine.

BSI Auditor Testat

Wird eine ISO 27001 Zertifizierung auf Basis von IT-Grundschutz durch das Bundesamt für Informationssicherheit (BSI), Bonn, von einer Behörde oder einem Unternehmen angestrebt, dann kann dies auch in zeitlichen Abständen dokumentiert werden.

In einem ersten Schritt kann das Auditor Testat der „Einstiegsstufe“ angestrebt werden. Hierbei prüft der Auditor, ob alle unabdingbaren Standard-Sicherheitsmaßnahmen der BSI IT-Grundschutzkataloge der Stufe A umgesetzt wurden.

Im Rahmen der Erteilung eines Auditor Testats in der „Aufbaustufe“ müssen spätestens innerhalb von zwei Jahren alle Standard-Sicherheitsmaßnahmen der Stufe A und B aus den BSI IT-Grundschutzkatalogen umgesetzt worden sein.

Die BSI Auditor Testate können ausschließlich durch einen zertifizierten ISO 27001 Audit-Teamleiter des BSI vorgenommen werden.

Nach weiteren zwei Jahren muss die ISO 27001 Zertifizierung auf Basis von IT-Grundschutz des BSI vorgenommen worden sein, da ansonsten die BSI Auditor Testate ihre Gültigkeit verlieren.

Sinnvoll ist eine entsprechende Vorgehensweise dann, wenn eine Behörde oder ein Unternehmen sein Bestreben nach IT-Sicherheit dokumentieren möchte und aufgrund knapper Ressourcen keine schnellere Vorgehensweise möglich ist.

Sprechen Sie uns an, wenn Sie Interesse an einer entsprechenden Zertifizierung haben und beschränkte Personalkapazitäten einer direkten Zertifizierung nach ISO 27001 auf Basis von IT-Grundschutz im Wege stehen. Gerne sind wir auch bereit, Sie bei der reinen Umsetzung der Anforderungen aus der internationalen Norm ISO/IEC 27001, also ohne Berücksichtigung der BSI IT-Grundschutzkataloge, zu unterstützen.

Derzeit müssen die Betreiber von Gas- und Strom-Netzen eine ISO 27001 Zertifizierung bis Januar 2018 anstreben. Sprechen Sie uns an, wenn Sie auf der Suche nach qualifizierten ISO 27001 Beratern oder Zertifizieren sind. Wir helfen gerne.

ISO 27001 Audit nach BSI IT-Grundschutz durchgeführt

SITACS hat ein ISO 27001 Audit für die Zertifizierung nach BSI IT-Grundschutz bei der Lecos GmbH, Leipzig, durchgeführt. Die BSI Zertifizierungs-ID lautet: BSI-IGZ-0198. Gegenstand des Audits war der Betrieb des Rechenzentrums der Lecos GmbH in Leipzig.

SITACS hat ein ISO 27001 Audit für die Zertifizierung nach BSI IT-Grundschutz bei der Lecos GmbH, Leipzig, durchgeführt. Die BSI Zertifizierungs-ID lautet: BSI-IGZ-0198. Gegenstand des Audits war der Betrieb des Rechenzentrums der Lecos GmbH in Leipzig.

Erwartungen der BaFin an die Informationssicherheit bei Banken

Gelegentlich werden wir zur Beurteilung der Informationssicherheit bei Banken herangezogen. Teilweise im Rahmen der direkten Unterstützung des Informationssicherheitsmanagements oder in Form der fachlichen Unterstützung der internen Revision einer Bank.

Gelegentlich werden wir zur Beurteilung der Informationssicherheit bei Banken herangezogen. Teilweise im Rahmen der direkten Unterstützung des Informationssicherheitsmanagements oder in Form der fachlichen Unterstützung der internen Revision einer Bank.

Bei einem unserer Projekte ging es um die Beurteilung der Informationnssicherheit einer Bank durch die interne Revision mit unserer fachlichen Unterstützung. Hierbei galt es insbesondere zu prüfen, ob die Erwartungen der Bankenaufsicht an die Informationssicherheit in dem Institut adäquat umgesetzt wurden.

Informationssicherheit bei Banken und die Anforderungen der BaFin

Grundlage für die Prüfung waren die diesbezüglichen Anforderungen aus den MaRisk sowie die angemessene Umsetzung der veröffentlichten Erwartungen des BaFin an die IT Sicherheit bei Banken. Darüber hinaus haben wir weitere Publikationen des BaFin mit Aussagen zur IT Sicherheit bei Banken, beispielsweise im BaFin-Journal, Ausgabe November 2013, auf Seite 22, bei unserer Prüfung, berücksichtigt.

Grundsätzlich erwartet das BaFin bei Banken eine ISO 27001 konforme Umsetzung im Bereich der Informationssicherheit, am besten auf Basis von IT-Grundschutz des BSI. Jedoch können die Maßnahmen der ISO 27001 ggf. nicht mehr ausreichend sein, um die Informationssicherheit in einer Bank zu gewährleisten. In diesem Fall müssen die Banken zusätzliche Sicherheitsmaßnahmen implementieren.

Gerne unterstützen wir Banken bei der Einführung eines Informationssicherheitsmanagements gemäß ISO 27001 bzw. führen entsprechende Zertifizierungen des Informationsverbundes durch. Sprechen Sie uns einfach an.